Sự "nguy hiểm" của Silence là ở chỗ, trong khi ăn cắp tiền của nạn nhân, chúng thực hiện các kỹ thuật cụ thể tương tự như nhóm hacker nguy hiểm khét tiếng: Tiếp cận thường xuyên các mạng lưới ngân hàng nội bộ trong một thời gian dài; theo dõi hoạt động hàng ngày, kiểm tra chi tiết của từng mạng lưới ngân hàng riêng; đến đúng thời điểm, chúng lấy cắp nhiều tiền nhất có thể.

|

| Biểu tượng đầy "nguy hiểm" của Silence Trojan. |

Trước Silence, các nhóm hacker như Metel, GCMAN, Carbanak... đã thành công trong việc đánh cắp hàng triệu đô la từ các tổ chức tài chính trên khắp thế giới.

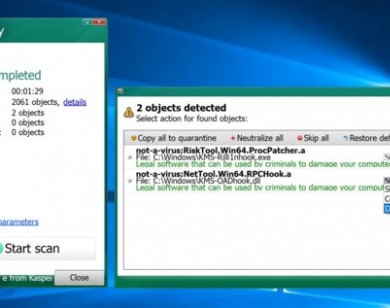

Silence tấn công cơ sở hạ tầng của nạn nhân thông qua các email lừa đảo, các đính kèm độc hại được đưa vào mail khá tinh vi. Chỉ cần nạn nhân mở mail, với một cú nhấp chuột để bắt đầu một loạt lượt tải xuống và cuối cùng thực hiện trình dò thả. Lệnh này liên lạc với máy chủ lệnh và kiểm soát, gửi ID của máy tính bị nhiễm, tải và thực hiện các payload độc hại, chịu trách nhiệm về các nhiệm vụ khác nhau như ghi màn hình, tải dữ liệu, trộm cắp các thông tin, điều khiển từ xa...

Nguy hiểm hơn, là khi muốn mở rộng tấn công, Silence dùng cách gửi email từ các địa chỉ của nhân viên thực tới nạn nhân mới cùng với yêu cầu "mở một tài khoản ngân hàng". Sử dụng thủ thuật này, bọn tội phạm đảm bảo rằng người nhận không có nghi ngờ gì với phương thức lây nhiễm. Truy cập được vào hệ thống mạng, Silence có khả năng giám sát hoạt động của nạn nhân, bao gồm chụp nhiều màn hình màn hình hoạt động, cung cấp video theo thời gian thực cho tất cả các hoạt động của nạn nhân,… Từ đó, chúng hiểu hoạt động hàng ngày của nạn nhân và có đủ thông tin để ăn cắp tiền trót lọt.

Dựa trên hiện vật ngôn ngữ được tìm thấy trong quá trình nghiên cứu về các thành phần độc hại của cuộc tấn công này, các nhà nghiên cứu bảo mật của Kaspersky Lab đã khẳng định nhóm Silence là các hacker nói tiếng Nga.

Chuyên gia bảo mật Sergey Lozhkin cho biết: "Trojan Silence là một ví dụ mới về tội phạm mạng di chuyển từ các cuộc tấn công vào người dùng để tấn công trực tiếp vào các ngân hàng. Chúng tôi đã thấy xu hướng này phát triển gần đây, khi ngày càng có nhiều vụ cướp mạng theo phong cách APT tài tình, chuyên nghiệp nổi lên và thành công. Điều đáng lo ngại nhất ở đây là do phương pháp tiếp cận âm thầm của chúng, các cuộc tấn công này có thể thành công bất kể tính đặc thù của kiến trúc an ninh của mỗi ngân hàng.”

Với sự nguy hiểm của Silence, không chỉ các tổ chức tài chính, nhân viên ngân hàng, mà chính chúng ta, những người thường xuyên sử dụng các tài khoản điện tử (email, thanh toán trực tuyến...) đều có thể trở thành "mồi ngon" cho tội phạm mạng.

Zen Nguyễn